Ninguém está livre da ação de hackers, por isso, listamos as maiores ameaças nos dias de hoje.

Um ataque cibernético é lançado por cibercriminosos contra um ou vários computadores ou redes. Através destes ataques, conseguem obter informação e dados confidenciais, aplicar golpes, interromper serviços, entre outros.

Os cibercriminosos usam uma variedade de métodos para concretizar os seus ataques.

Os cibercriminosos bloqueiam o acesso aos seus dados ou sistemas exigindo determinada quantia monetária para voltarem a ter acesso.

Geralmente, os dados são criptografados e ficam inacessíveis até que o dinheiro seja pago.

É um ataque mais abrangente em que os criminosos enviam mensagens falsas, muitas vezes por e-mail, de forma a que o destinatário dê os seus dados pessoais, como senhas e informações do banco.

Este ataque acontece com apenas um link malicioso ou descarregar arquivos infetados.

É uma variante do Phishing mas tem como alvo indivíduos executivos e num patamar mais elevado de uma organização.

O criminoso tenta adivinhar ou roubar a palavra passe das vítimas. Isto pode ser feito pelo meio da força ou através de várias combinações possíveis por meios de ataques de dicionário ou senhas comuns que vão ser testadas.

É utilizado um software que gera estas combinações de palavra passe, automatizando este ataque. É muito importante então utilizar palavras passe fortes.

Exploram sites com vulnerabilidades de modo a injetar scripts maliciosas em páginas web, de modo a que os criminosos consigam roubar informações e controlar sessões do usuário de forma oculta.

É um dos ataques mais comuns e consiste num software malicioso que se infiltra, danifica e controla sistemas e dispositivos, comprometendo a segurança e privacidade do usuário.

Sobrecarrega sistemas, redes ou servidores com tráfego excessivo, fazendo com quem fiquem inacessíveis para os usuários legítimos.

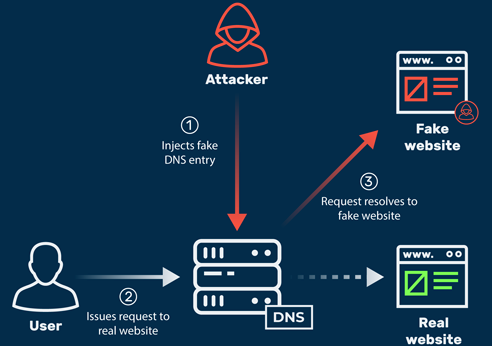

Os criminosos manipulam os registos de DNS para redirecionar o usuário para sites que embora pareçam legítimos, são maliciosos, obtendo informações confidenciais.

É um tipo de malware disfarçado como software legítimo. Após ser instalado, permite acesso não autorizado ao sistema ou rede. Através do download de um arquivo legítimo pode vir acompanhado o cavalo de tróia.

Consiste na manipulação psicológica das pessoas de modo a divulgarem informações confidenciais ou a executar ações que possam beneficiar o criminoso. Esta engenharia social é feita através de mensagens falsas, telefonemas ou por meio de interações em redes sociais.

Partilhar